2025. 1. 10. 09:05ㆍAWS

- OSPF 설정

- Router(config-if) #router ospf 10

# R1의 OSPF 설정 - Router(config) #no router os 10

# router-id를 잘못 입력하거나 특히 중복돼서 다시 하고 싶을땐 아예 설정자체를 날려야함 - Router(config) #do sh ip os nei

# 이웃 정보 확인, ospf 구성정보 확인

- Router(config-router) #router-id 1.1.1.1

# 각 라우터마다 라우터를 식별하기 위한 라우터ID 설정

- Router(config-router) #network 10.10.10.10 0.0.0.0 area 0

Router(config-router) #net 10.10.10.10 0.0.0.0 a 0

# 인접라우터들에게 나 자신(10.10.10.10 0.0.0.0)을 광고, 영역은 area 0(= BackBone)

- Router(config-router) #do sh ip int br

# br = 간략하게. 인터페이스에 설정된 아이피를 확인 가능

- NAT

# PAT 설정

1. Source 정의(ACL - Access Control List)

Router(config)#access-list 1 permit 192.168.1.0 0.0.0.255

# 192.168.1.0 /24가 Source

2. 내부(inside) 외부(outside)를 구분

Router(config)#int f0/0

Router(config-if)#ip nat inside

Router(config-if)#int f0/1

Router(config-if)#ip nat outside

3. NAT 명령

Router(config-if)#ip nat inside source list 1 int f0/1 overload

4. NAT 확인

Router(config) #do sh run

Router(config)#do sh ip nat tran

# NAT가 발생했는지 확인하는 명령어, 핑을 먼저 쳐서 NAT가 발생하도록 한 후 입력

#DNAT 설정

1. 내부, 외부를 명시

Router(config)#int f0/0

Router(config-if)#ip nat outside

Router(config-if)#int f0/1

Router(config-if)#ip nat inside

2. DNAT 명령어

Router(config-if)#ip nat inside source static tcp 172.16.101.80 80 1.1.1.200 80

# 내부: 172.16.101.80

# 외부: 1.1.1.200

- DHCP Server 설정

1) IP Pool 설정

Router(config) #ip dhcp pool 1

1이라는 이름을 갖는 pool에 대한 설정

Router(dhcp-config) #network 192.168.10.0 255.255.255.0

# OSPF의 network(광고)의 의미는 아니고, 클라이언트가 갖게 될 네트워크 대역

# 반드시 클라이언트의 입장에서 고려해야 한다.

2) 클라이언트입장에서의 GW 정보

Router(dhcp-config) #default-router 192.168.10.250

3) 옵션 (제외할 IP 등)

Router(config) #ip dhcp excluded-address 192.168.10.250

# 네트워크의 GW 주소 제외, 안해줘도 괜찮

- VLAN Switch 설정

Switch(config)#do sh vlan

# vlan 목록 보는 명령어

Switch(config)#vlan 10

Switch(config-vlan)#exit

Switch(config)#vlan 20

Switch(config-vlan)#exit

Switch(config)#int f0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 10

# f0/1을 액세스 모드로 할거고, vlan 10 으로 설정하겠다.

# access = 1:1 단일 vlan만 존재하는경우. 여기에는 vlan 10만 존재함.

Switch(config)#int f0/2

Switch(config-if)#swi m a

Switch(config-if)#swi a vlan 20

Switch(config-if)#int f0/3

Switch(config-if)#swi mode trunk

# f0/3의 모드를 trunk로 하겠다

# trunk = 다수의 vlan이 존재하는 경우

- Router 설정

항상, 주인터페이스가 동작하고 있어야(no sh) 보조인터페이스도 동작한다.

Router>en

Router#conf t

Router(config)#int f0/0

Router(config-if)#no sh

outer(config-if)#int f0/0.10

Router(config-subif)#encapsulation dot1Q 10

Router(config-subif)#ip add 10.10.10.250 255.255.255.0

Router(config-subif)#no sh

# 보조인터페이스를 태깅후 아이피 설정

Router(config)#int f0/0.20

Router(config-subif)#en dot 20

Router(config-subif)#ip add 10.10.20.250 255.255.255.0

Router(config-subif)#no sh

- VMware WorkStation 환경

가상화 환경 프로그램

3개의 네트워크가 존재하며

1) Host only

폐쇄된 네트워크, 특별한 설정없이는 내부에 있는 VM끼리만 통신이 가능하다.

만약에 라우터를 연결시켜주면 외부랑 통신도 가능

2) NAT

PAT와 비슷, 내부에서 외부로의 트래픽(Outbound)이 허용

3) Bridge

VM이 설치된 호스트(노트북)의 네트워크에 연결된 것과 같은 네트워크

VM이 Bridge 대역에 있다면, 노트북과 동일한 대역에 놓인것과 같다 = 같은 대역의 아이피를 받아야 한다.

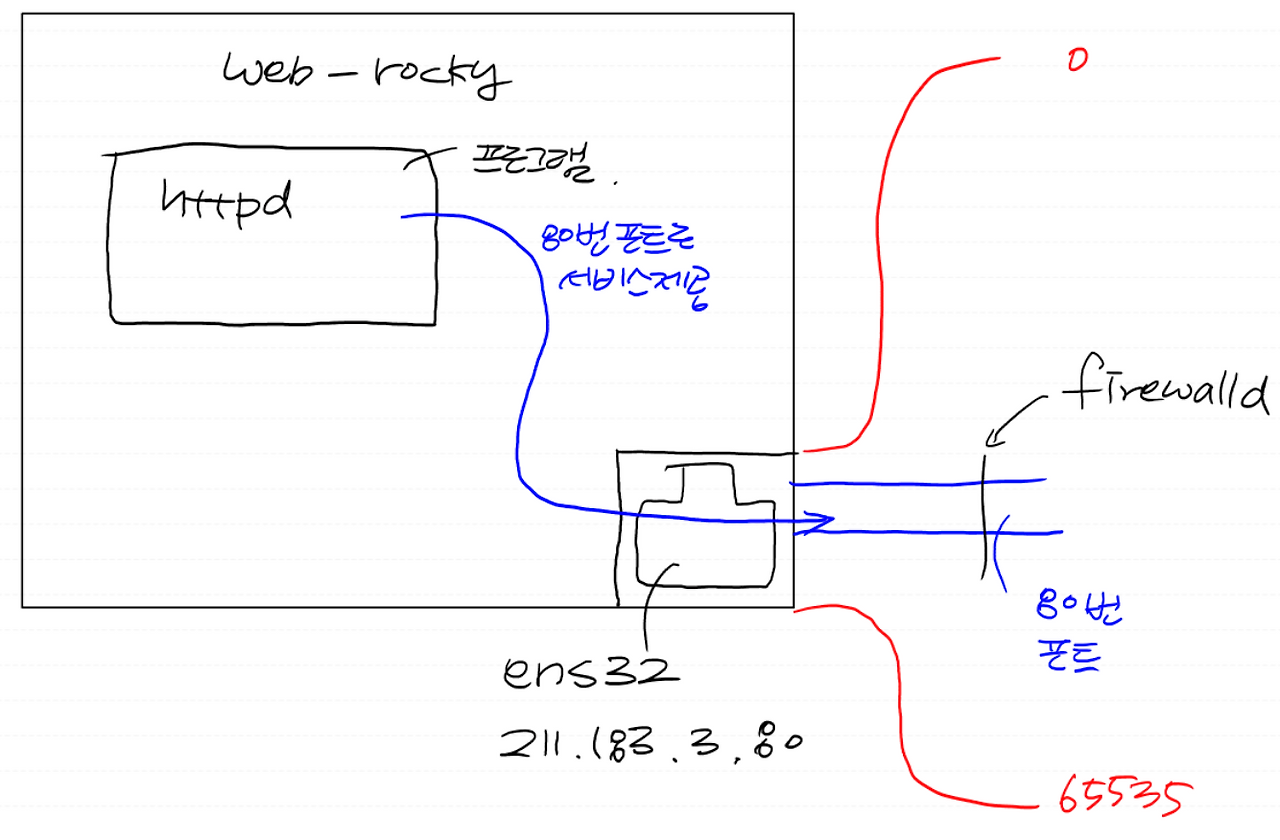

CenOS 7 환경에서

8.8.8.8 네트워크 호스트와 연결하여 사용 하는 과정

# 항상 기능적으로 문제가 없는지(curl)와 외부에서 접근 가능한지(방화벽)를 확인해야 한다.

curl 211.183.3.200

systemctl restart httpd

httpd 다시 시작

systemctl enable httpd

systemctl stop firewalld

systemctl disable firewalld

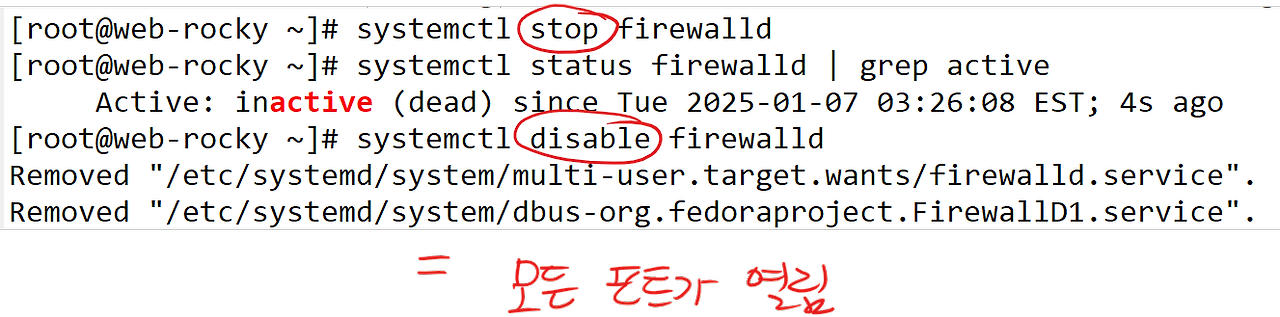

Linux 초기 설정

1. 방화벽 off

[root@web ~]# systemctl stop firewalld

[root@web ~]# systemctl disable firewalld

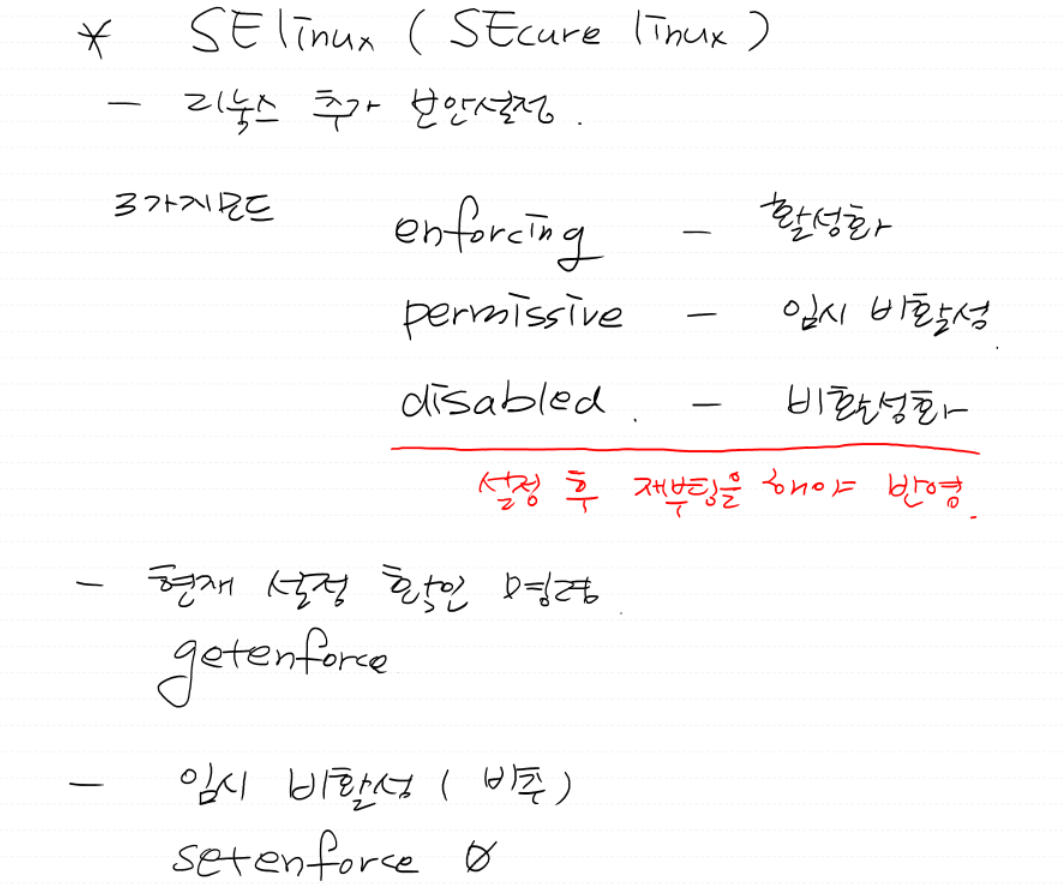

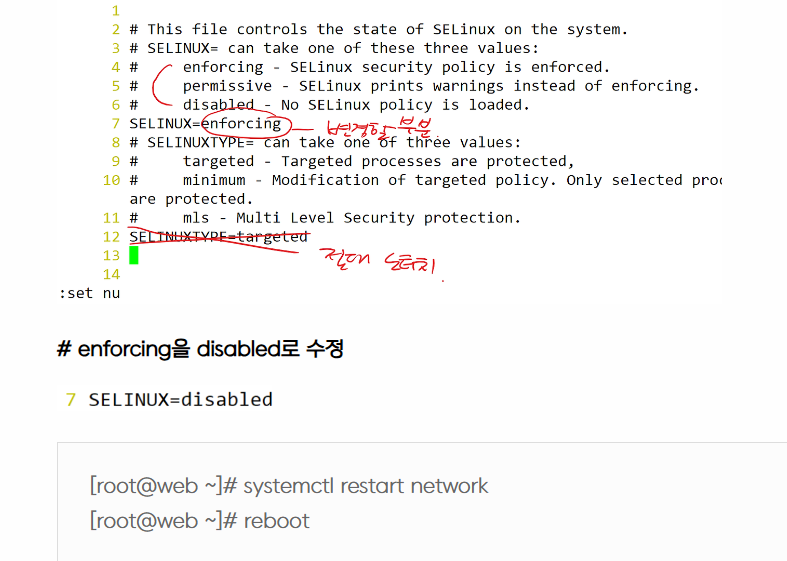

2. SElinux

셀리눅스가 활성화 되어있으면 나중에 DNS나 KVM을 구성할때 문제가 발생 할 수 있음.

[root@web ~]# vi /etc/selinux/config

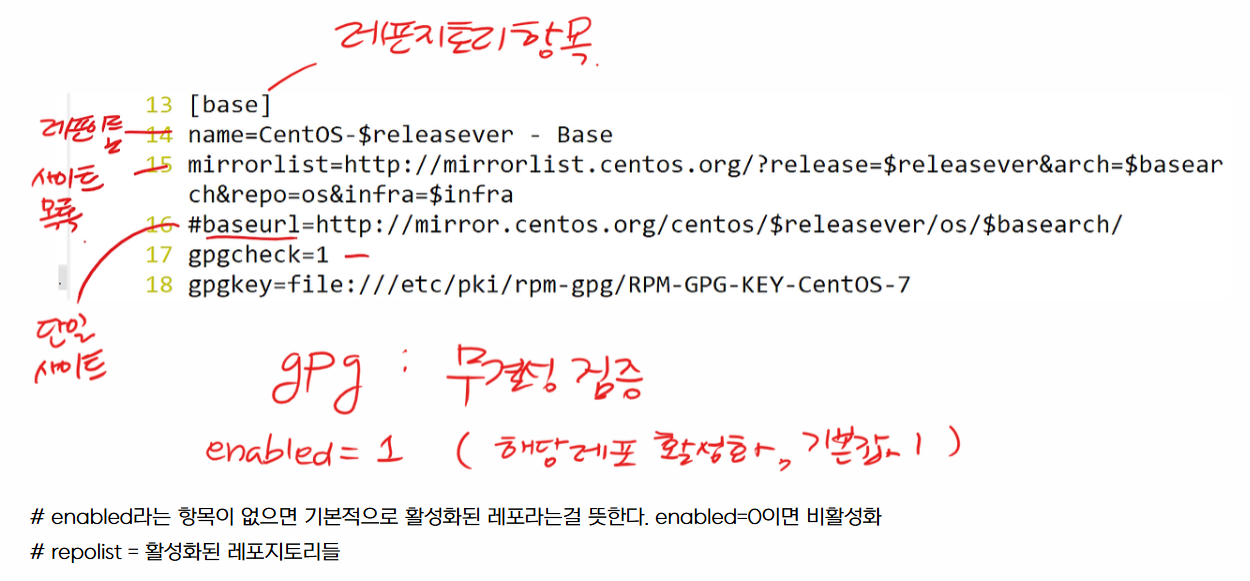

3. Repo

[root@web ~]# cd /etc/yum.repos.d/

[root@web yum.repos.d]# vi CentOS-Base.repo

# enabled라는 항목이 없으면 기본적으로 활성화된 레포라는걸 뜻한다. enabled=0이면 비활성화

# repolist = 활성화된 레포지토리들

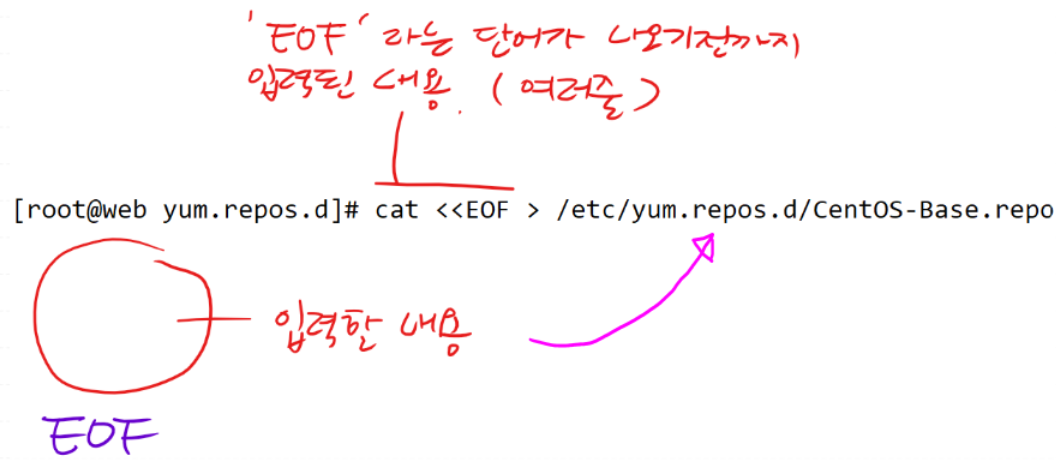

CentOS-Base.repo에 내용 덮어씌우기

1. ggdG: vi 편집기 명령모드에 전체 삭제

shift + insert: 아래 내용 복붙

2. cat <<EOF > /파일의 절대경로

> shift + insert: 아래 내용 복붙

> EOF

cat <<EOF > /etc/yum.repos.d/CentOS-Base.repo

CentOS-Base.repo 내용

[base]

name=CentOS-$releasever - Base

#mirrorlist=http://mirrorlist.centos.org/?release=$releasever&arch=$basearch&repo=os&infra=$infra

baseurl=https://vault.centos.org/7.9.2009/os/x86_64/

gpgcheck=1

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-CentOS-7

#released updates

[updates]

name=CentOS-$releasever - Updates

#mirrorlist=http://mirrorlist.centos.org/?release=$releasever&arch=$basearch&repo=updates&infra=$infra

baseurl=https://vault.centos.org/7.9.2009/updates/x86_64/

gpgcheck=1

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-CentOS-7

#additional packages that may be useful

[extras]

name=CentOS-$releasever - Extras

#mirrorlist=http://mirrorlist.centos.org/?release=$releasever&arch=$basearch&repo=extras&infra=$infra

baseurl=https://vault.centos.org/7.9.2009/extras/x86_64/

gpgcheck=1

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-CentOS-7

#additional packages that extend functionality of existing packages

[centosplus]

name=CentOS-$releasever - Plus

#mirrorlist=http://mirrorlist.centos.org/?release=$releasever&arch=$basearch&repo=centosplus&infra=$infra

baseurl=https://vault.centos.org/7.9.2009/centosplus/x86_64/

gpgcheck=1

enabled=0

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-CentOS-7

#contrib - packages by Centos Users

[contrib]

name=CentOS-$releasever - Contrib

#mirrorlist=http://mirrorlist.centos.org/?release=$releasever&arch=$basearch&repo=contrib&infra=$infra

baseurl=https://vault.centos.org/7.9.2009/contrib/x86_64/

gpgcheck=1

enabled=0

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-CentOS-7

vi /etc/sysconfig/network-scripts/ifcfg-ens32

# ifconfig 명령이 들어있는 패키지 설치

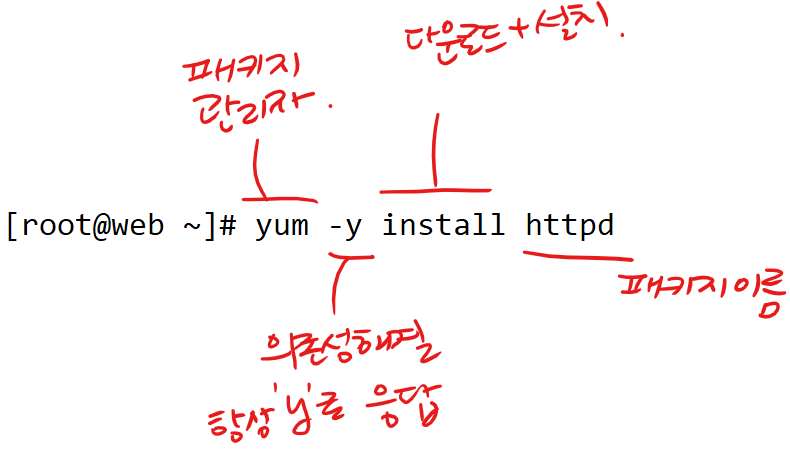

[root@web yum.repos.d]# yum install -y net-tools

# 웹서버 설치

[root@web yum.repos.d]# yum install -y httpd

정적 웹서버

프론트엔드로 만들어진 웹페이지(자바스크립트,css,html 같은) 파일을 단순히 보내주는 서버

데이터베이스와 연동x

apache(httpd), nginx 같은 프로그램이 있다.

# apache 설치

[root@web yum.repos.d]# yum install -y httpd

# 즉시 동작 및 재부팅후에도 동작하도록

[root@web yum.repos.d]# systemctl restart httpd

[root@web yum.repos.d]# systemctl enable httpd

# web-test라는 내용을 index.html에 넣기

[root@web html]# echo web-test > /var/www/html/index.html

VM에서

[root@web html]# tcpdump

# tcpdump 라는 명령어를 사용하기 위해서는 tcpdump라는 패키지를 설치하면 됨

[root@web html]# yum install -y tcpdump

tcpdump의 역할

tcpdump는 네트워크 트래픽을 캡처하고 분석하기 위한 명령줄 기반 네트워크 패킷 분석 도구입니다. 리눅스 및 유닉스 계열 운영체제에서 널리 사용되며, 네트워크의 실시간 트래픽을 모니터링하거나 문제를 디버깅하는 데 유용

# 공인아이피를 헷갈릴 필요가 없는 이유

우리가 vmnet8에서 쓰는 대역은 공인아이피 대역이고, 내 노트북 내부에만 존재한다. 추가적으로 vmnet8을 벗어나 노트북밖으로 나갈때 NAT가 되고, 또한 노트북이 속한 WIFI 네트워크에서 공인대역으로 나갈때도 NAT가 되므로 실제로 존재하는 공인아이피와 충돌이 생길일은 없다.

'AWS' 카테고리의 다른 글

| AMI / LB (0) | 2025.02.19 |

|---|---|

| practice question (4) - VPN & VyOS (0) | 2025.02.12 |

| 공부 2 (0) | 2025.01.22 |

| Practice Problem 1 (GNS3와 VMware를 활용한 네트워크 환경 구축 및 DHCP와 웹 서버 설정) (1) | 2025.01.10 |

| 1,2 주차 정리 (0) | 2025.01.10 |